Sicherheit

E-Voting  :

:

Bund und Kantone werden nie in der Lage sein, in jedem Fall eine Manipulation ausschliessen zu können!

"Wir haben die individuelle und die universelle Verifzierbarkeit !"

Individuelle Verfizierbarkeit

"Man würde es merken, wenn viele Angriffe erfolgen, weil dann relativ viele Leute mit Reklamationen kommen, (auch wenn nur wenige die Anweisungen korrekt befolgen)."

Was aus diesen Reklamationen für Erkenntnisse und Konsequenzen folgen müssten, ist nicht geregelt und kann wohl auch gar nicht geregelt werden. Es wäre Tür und Tor für jedwede Willkür geöffnet.

Universelle Verfizierbarkeit

"Man würde beim Zusammenzählen merken, wenn ein System falsch rechnet, weil man mit 4 unabhängigen Systemen die Ergebnisse prüft."

Die Unabhängigkeit zum Zeitpunkt der Auswertung ist nicht gesichert. Ausserdem sind da Menschen am Werk, die in keinster Art daran interessiert sind, Zweifel an ihrem System zu säen. Allfällig unabhängige Aussenstehende können zudem zumeist keine Aufsichtsfunktion ausüben, weil sie nicht das notwendige Detailwissen haben.

Fazit: Untaugliches Mittel zur Herstellung von Vertrauen

"Man würde es merken, wenn viele Angriffe erfolgen, weil dann relativ viele Leute mit Reklamationen kommen, (auch wenn nur wenige die Anweisungen korrekt befolgen)."

Was aus diesen Reklamationen für Erkenntnisse und Konsequenzen folgen müssten, ist nicht geregelt und kann wohl auch gar nicht geregelt werden. Es wäre Tür und Tor für jedwede Willkür geöffnet.

Universelle Verfizierbarkeit

"Man würde beim Zusammenzählen merken, wenn ein System falsch rechnet, weil man mit 4 unabhängigen Systemen die Ergebnisse prüft."

Die Unabhängigkeit zum Zeitpunkt der Auswertung ist nicht gesichert. Ausserdem sind da Menschen am Werk, die in keinster Art daran interessiert sind, Zweifel an ihrem System zu säen. Allfällig unabhängige Aussenstehende können zudem zumeist keine Aufsichtsfunktion ausüben, weil sie nicht das notwendige Detailwissen haben.

Fazit: Untaugliches Mittel zur Herstellung von Vertrauen

Fazit: Untaugliches Mittel zur Herstellung von Vertrauen

Was heisst das nun ?

Als Hauptargument für die Sicherheit werden die beiden Verifizierbarkeiten angeführt: die individuelle, das Recht des Bürgers, seine Stimme im Ziel überprüfen zu können, sowie die universelle, die Pflicht des Staates, die Richtigkeit des Ergebnisses zu überprüfen.

Der Bürger hat aber keine Kontrolle über die richtige Auszählung seiner Stimme, selbst wenn jeder die Anweisungen betr. Codeüberprüfungen korrekt befolgen würde. Und diese rigorosen Überprüfungen mit langen Codes sind eine recht unrealistische Annahme, denn er hat keinen Nutzen davon, wenn er dies tut. Sollte nämlich etwas nicht stimmen, hat er keine Möglichkeiten, dies rechtswirksam einzubringen. Er ist ausserdem auf die korrekte Funktionsweise des Zentralsystems angewiesen. Auch die Zentrale kann nicht eigenständig die Korrektheit feststellen. Sie ist auf die Gesamtheit der Bürger angewiesen, dass keiner von ihnen sich von einer Cyberattacke überlisten lässt.

Die universelle Verifizierbarkeit ist zwar formell als "vollständige Verifizierbarkeit" von der Bundeskanzlei gefordert.

Unter dem gleichzeitigen Anspruch der Stimmanonymität ist sie aber niemals zu erreichen, denn sie verlangt, dass zentral festgestellt werden kann, ob alle Stimmen der Stimmberechtigten korrekt angekommen sind und korrekt verarbeitet wurden.

Wenn aber bereits im Benutzergerät das nicht garantiert werden kann (wegen des unsicheren Prozesses der Benutzerführung), so ist es auch auf dem ganzen Wege unmöglich.

Diese Erkenntnis (Fehlende End-to-End-Sicherheit) wurde auch von der BFH, die als wissenschaftliche Beratung der Bundeskanzlei fungiert, kommuniziert. Trotzdem führt das bei der Bundeskanzlei zur Anerkennung der bestehenden Lösungen.

Verifizierbarkeit fehlerhaft interpretiert.

Mit diesem Video versucht die POST, die Universelle Verifizierbarkeit der Bevölkerung plausibel zu machen.

Konkrete Einwände zum Text.

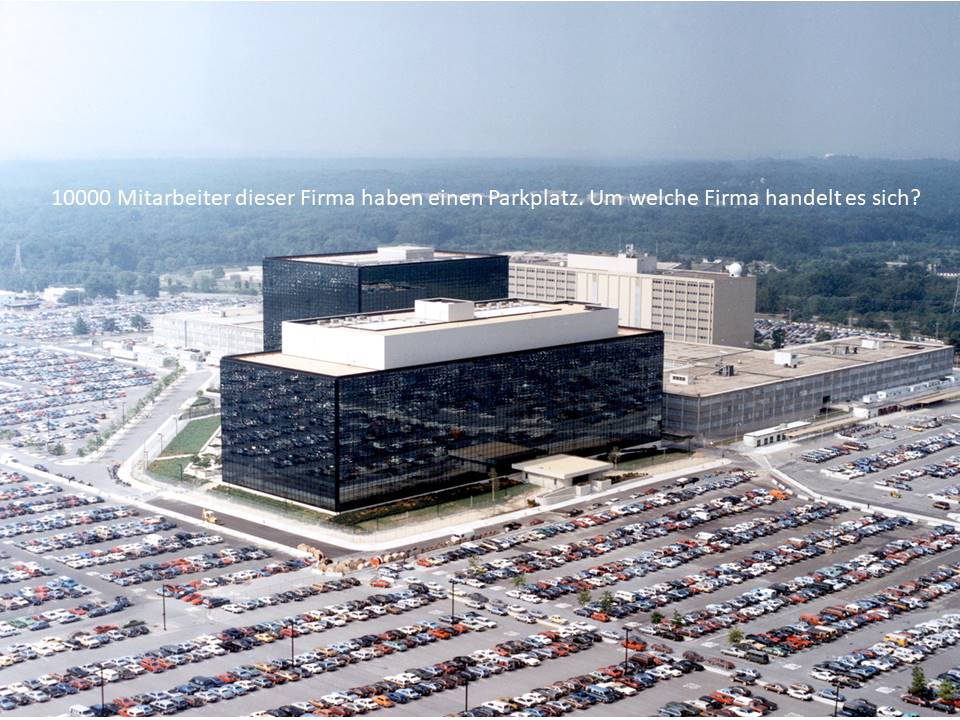

Wer sind die Gegner der Demokratie und was sind ihre Ziele ?

[1] Autokratische Grossmächte würden alles dafür einsetzen, um zu beweisen, dass Demokratien gar nicht funktionieren können. Nach dem Motto:"Wenn jedermann das Sagen hat, wird Chaos und Kriminalität den Staat unführbar machen."

Mit dem E-Voting wäre es weniger nötig, die Leute durch Fake News und Trolle im Internet zu beliefern, um ihr Weltbild zu verbreiten. Man könnte direkt Einfluss nehmen.

[2] Kriminelle Organisationen könnten ihr Geschäftsmodell optimieren durch direkte Einlussnahme an den Abstimmungen, weil normale Lobby-Arbeit zu mühsam und teuer und weniger erfolgversprechend ist.

So werden in der Schweizer Armee die Cyberkriminellen eingestuft:

Akteure Cyberkriminalität und Cybermächte

Akteure Cyberkriminalität und Cybermächte

Was sind ihre Fähigkeiten und Methoden?

| Object of Risk | Outsider Risks | Insider Risks |

|---|---|---|

| End Device: Handy/Computer | Compromising by Malware | |

| Network | Compromising availability by Interference/Disruption | |

| Central server platform | Compromising by Malware | |

| Application | Compromising by Malware | Compromising by faulty Design or Implementaton |

| Operation | Compromising Correct Security operation by Social engineering |

Welche Abänderungen durch Schadcode führen zu Problemfällen? Was wird vom Stimmbürger jeweils erwartet? Was, wenn er sich anders als erwartet verhält? Welche Fälle können zentral festgestellt werden und dienen zur offiziellen Statistik, welche nicht? Wieviel ist diese Statistik dann genau wert?

Man muss damit rechnen, dass insbesondere staatliche Gegner bei entsprechender Motivation

ihre überlegenen Kenntnisse ihrer eigenen Technologie

anwenden, um verborgene Schwachstellen zu nutzen für das Eindringen in unsere Systeme.6 Szenarien: Argumente der E-Voting Gegner

Was ist eine sichere IT?

Wieviel davon gibt es bei E-Voting?

Man unterscheidet:

| Art | Zweck | Status E-Voting | |

|---|---|---|---|

| [1] | Konzeptionelle Sicherheit | Hier geht es darum, alle Risiken zu erkennen und Gegenmassnahmen zu treffen. Die Risikobereiche sind: Verfügbarkeit, Vertraulichkeit und Nicht-Abtreitbarkeit. Um dafür Vertrauen zu gewinnen, muss all dies denen veröffentlicht werden, die das Risiko zu tragen haben | Ein Sicherheitskonzept ist nie vorgestellt worden. |

| [2] | Netzwerksicherheit | Man sorgt mit Kryptologie für vertrauliche und korrekte Übertragung. Das hat zwar viele mögliche Fallstricke, kann aber heute in genügender Qualität erreicht werden. Was damit nicht vermieden werden kann, ist eine Störung der Übertragung. Die Verfügbarkeit kann einzig durch verbesserte Redundanz (verschiedene Kommunikationswege) erreicht werden. | Attacken gegen die Verfügbarkeit sind nur in geringerem Masse gravierend. |

| [3] | Applikationssicherheit | Hier muss die Applikation in allen Verzweigungen beherrscht werden, damit man Fehler erkennen kann. | Durch die Eigenentwicklung der POST könnte (Konj.!) man dies im Griff haben. |

| [4] | IT-Plattform-Sicherheit | Wird beherrscht durch die Plattformhersteller. Ansprüche wie bei der Applikationssicherheit. Ist schlicht nicht machbar. Man kann nur versuchen, in der Applikation Probleme mindestens zu erkennen. | Man versucht zwar mit Parallelvergleichen eine Erkennung, aber der Erfolg damit darf bezweifelt werden. |

| [5] | Endgerät-Sicherheit | Die individuelle Verifizierbarkeit reicht nicht! | |

| [6] | Operative Sicherheit | Hier geht es darum, alle menschliche Eingriffe zu beherrschen, zu überwachen und protokollieren, so dass alle Vorgänge nachvollziehbar werden | Hier sind gar keine Anstrengungen zu verzeichnen. |

Eine sichere IT ist eine, wo alle Risiken mit Gegenmassnahmen versehen sind.

Grundsätze sind hier. Einige Detail-Vorschläge sind hier.

Hier sind Schwachstellen Bereiche beim E-Voting angezeigt.

Ein

komplettes Sicherheitskonzept

würde alle Bereiche im Detail beschreiben, die für die Risikoabdeckung zuständig sind. Die Veröffentlichung so eines Konzeptes würde natürlich auch die Schwachstellen aufzeigen. Die Tatsache, dass man bei E-Voting genausowenig eine Veröffentlichung wagt wie bei anderen kritischen IT-Infrastrukturen, zeigt, dass auch hier Schwachstellen vorhanden sind. Das Problem hier ist aber, dass der Risikoträger die Öffentlichkeit ist und diese darum informiert werden müsste. E-Voting Sicherheit:

Gleichzeitig Transparenz für und Schutz vor Öffentlichkeit zu verlangen = Die Quadratur des Kreises !

Wieso funktioniert E-Banking auch ohne sichere IT ?

| Thema | E-Banking | E-Voting |

|---|---|---|

| Risikoträger | Bin ausschliesslich ich | sind wir als Gesellschaft |

| Kontrolle für Massnahmen | habe ich selbst | hat nur die Regierung |

Der Schaden im Schadenfall | ist klar erkennbar | ist nicht derart genau eruierbar, dass eine angemessene Reparatur möglich ist |

ist begrenzt auf 1 Transaktion | hat unabsehbare politische Folgen | |

| Bei Eigenfehler | trage ich die Folgen | trägt die Gesellschaft als Ganzes die Folgen. |

| OhneEigenfehler | Kostenübernahme bietet meine Bank. Sie ist daran interessiert, solche Fälle geheim zu halten. | Wahlwiederholungen durch die Regierung wären zwar möglich, sind aber in jedem Fall heikel und können in jedem Fall als Willkür ausgewertet werden. |

Wenn keine hinreichend sichere IT möglich ist, muss

die Kontrolle der einzelnen Transaktion für die Öffentlichkeit

möglich sein. Beim E-Banking machen wir das alle (für uns selbst als Risikoträger). Bei Wahlen und Abstimmungen kennt man das einzig mit Nachzählen von vertrauenswürdigen Stimmzetteln.Man müsste das Abstimmungsgeheimnis -mindestens teilweise- aufheben, um das mit elektronischen Mitteln zu ermöglichen. Das will aber niemand.